聯邦銀行信用卡預借現金ptt 房屋二胎借款-銀行小額貸款試算

16A

每當你有急需現金週轉、卡債、車貸、房貸、生活費時

你會找誰幫忙 ??

借錢管道的安全性 提供的還款機制 都是我們需要考量的重點

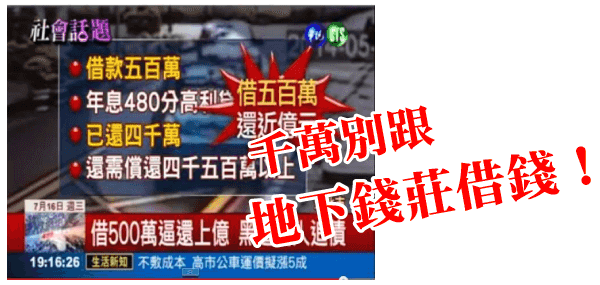

請第一個排除跟地下錢莊借錢

剩下的借錢管道不外乎 家人、朋友、當鋪、銀行信貸等等

但找朋友、家人傷自尊

找當鋪怕不合法 , 銀行貸款利率方案又好複雜

到底怎樣可以輕鬆借錢又不傷自尊呢 ?

現在通通不需要 ! !

.

分享我先前整理的

其中特別跟你分享二家提供 " 貸款免費諮詢 " 的公司

不管是信用貸款. 房屋貸款. 汽車貸款. 負債整合, 通通都可幫你規劃 !

建議每一家都填表去免費諮詢看看

多比較不同專家給的意見,最後再選擇最適合最好的方案

填表留了連絡方式之後,客服人員打電話給你的時候

只要跟他們說你有貸款的需求,他們就會免費為你找適合的方案了

(就算評估之後不適合,不貸款也沒關係喔)

重點是:每一家都填寫去諮詢,也會增加你核貸的機率!

同時很多人在幫你找方法!而且還是免費的!

"註:1.以上方案以各家貸款公司官網所提供之資訊為準 2.以上所有貸款方案之總費用年百分率不等於貸款利率,實際貸款條件(例:核貸金額、利率、月付金、帳管費、手續費、票查費、提前清償違約金、信用查詢費等)視個別銀行貸款產品及授信條件不同而有所差異,銀行保留核貸額度、適用利率、年限期數與核貸與否之權利,詳細約定應以銀行貸款申請書及約定書為準。"

許多企業選擇將IT搬遷上雲作為數位轉型的基礎,而3S資安訂閱服務正是搭配IT上雲的最佳組合。將資安交給數聯資安,助攻企業打造上雲資安策略,企業IT人員可專心於推動數位轉型。上圖為數聯為訂閱用戶量身打造防護策略建議。

前一陣子我們技術團隊協助3S資安訂閱用戶處理一起入侵攻擊事件,所幸3S資安服務團隊第一時間發出告警通知「觸發高風險事件」並阻擋該行為,加上3S資安技術支援工程師察覺異常主動反查攻擊來源IP,才得知整起攻擊原貌,後續並協助客戶蒐證及處理事件,完整且即時的處置使客戶系統與服務未受到影響。該起事件的起因其實源自於2年前被公告的CVE-2018-13379漏洞,當時許多廠牌網路設備都存在此漏洞,而漏洞一揭露後,多家網路設備商也立即修補並通知用戶,包括Fortinet在內。遺憾的是許多企業仍抱持著僥倖心理,但存在企業的漏洞就像是不定時炸彈,不是不爆只是時候未到。

・多如牛毛的漏洞公告讓您麻木了嗎?

面對每年被揭露1萬多個新漏洞,(根據NVD資料庫統計,2020年總計公告18,362個漏洞),許多企業MIS看到廠商公告的漏洞訊息早已麻痺,以微軟Windows為例,2020年共被揭露907個漏洞,其中132個列為嚴重等級。這使得許多MIS經常抱持著「有空再更新」、「不會那麼衰發生在我們家」這樣的鴕鳥心態,殊不知企業已暴露在極大風險之中。正如同客戶這起事件,也是因為擔心更新防火牆韌體後影響系統服務,而忽略公告未即時更新。但就像新聞所報導,客戶也因而成為被公告在暗網50萬筆Fortinet VPN帳密的受害者,在新聞發布後不到一週內,就有不正常連線嘗試登入內網系統。

幸好除了Fortinet SSL VPN設備之外,該客戶也採用3S網路安全服務強化資安備援防護,因此在3S資安訂閱服務的偵測通報與資安專業技術團隊的高警覺心之下,能立即反查並證實為駭客資安攻擊事件。後續技術團隊除了提供資安事件處置諮詢服務外,也為客戶整體環境提出防護建議。首先應立即進行弱點掃描,全面盤查所有IT資產中還有哪些系統漏洞,同時應擴大部署內網及遠端辦公室的3S端點安全服務,端點安全是作為第二道防護,當駭客穿透到內網後,透過端點安全服務能提供即時威脅偵測與反應。駭客進入內網後,往往會透過MIS較疏於管理的既有老舊設備作為攻擊跳板,因此包括內網各主機及分公司的端點都應全面監控。

Fortinet這起事件也再次凸顯漏洞攻擊武器化的趨勢,一旦有外洩的帳密或攻擊標的在暗網被公告,預先訂閱這些訊息的犯罪集團,在第一時間就能運用手邊其他武器資源發動攻擊,訊息發酵速度非常快。

另一個例子則是Windows MSHTML遠端執行程式碼漏洞(CVE2021-40444),在今年8月中漏洞被揭露後,很快傳出有概念驗證攻擊工具被放上網,也傳出數起利用此漏洞的攻擊行動,而微軟則是在9月發布更新修補程式,隨即也發現該攻擊工具被放入更多攻擊包或勒索軟體即服務中在黑市販賣。

・面對漏洞不用自己瞎忙,3S防駭定檢服務為數位轉型打好基礎

不管是Fortinet這類設備漏洞,或是Windows MSHTML漏洞,企業MIS必須有能力理解這個漏洞對企業的影響範圍為何,並知道從哪裡補強。以Windows MSHTML漏洞為例,駭客能利用此漏洞撰寫含有惡意程式的Office文件,若使用者開啟該文件就會遭植入惡意程式。一旦搭配社交工程郵件發動攻擊,使用者極有可能中招。而這類以Office為攻擊對象的漏洞,企業必須能了解優先防護對象是所有PC用戶端,應特別提升PC防護風險等級。而對此漏洞,微軟也釋出3次更新修補程式才緩解漏洞風險。

企業「與其用蠻力,不如靠巧勁」,面對每年不斷攀升的漏洞公布數量,要做好漏洞管理,企業與其花費時間追蹤最新公告訊息,以及花力氣測試並安裝修補程式,又擔心安裝後影響原系統服務,不如將弱點掃描交給專業,透過3S防駭定檢服務,掌握最新弱點情資自動進行弱點檢測,並透過3S專家建議必要的修補更新或採行防護措施以降低風險。

讓企業資安更簡單-3S資安訂閱服務,詳細資訊:https://www.issdu.com.tw/3s.php,現在立即申請免費防護體驗方案:https://www.issdu.com.tw/campaign/16-3s-free-trial

留言列表

留言列表